目次

ネットワークセキュリティの強化/ゼロトラストネットワークについて

ネットワークセキュリティの基本は、ネットワークの入り口・ゲートウェイを保護して内部への侵入を防ぐことです。

なので、

- IDS(不正侵入検知システム)/ IPS(不正侵入防止システム)

- ファイアウォール

- UTM(統合脅威管理システム)

などのソリューションが話題の中心になります。

しかし、スマホなどのモバイルデバイスを業務利用やテレワークなど、ネットワーク保護の対象は社内に限定するのが難しくなっている現状があります。

そのため、入り口を保護するだけでは不十分で、「社内すら安全ではない」という前提としないといけないという考え方が注目されています。

それが、「ゼロトラストネットワーク」です。

ゼロトラスト(信頼ゼロ)ネットワークは「誰も信用しない=性悪説」前提で、すべてのデバイス・トラフィックを逐次検査するような方法論をとります。

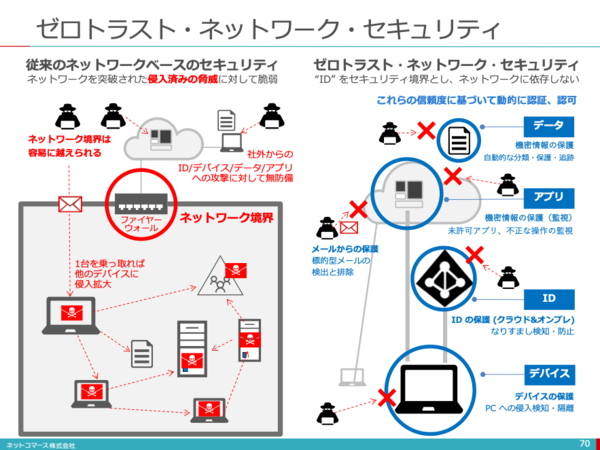

ゼロトラストネットワークのイメージ

そのイメージを図にしてくれているサイトがありました。

図を引用します。

右側がそうですが、すべてをチェックしまくってる・・感じがよくわかります。

すべてを検査するとは

セキュリティレベルのチェック観点的はざっくり以下ようなものです。

これをアクセスがあるたびに毎回自動で確認します。

ただ、技術的には難しく、概念としては数年前からあって、最近になって、ようやく現実的なレベルで実装されはじめているようです。

今回は、その中から「Google」と「マイクロソフト」が提供している「現実的な実装」について勉強しようと思います。

Googleのアプローチ

Googleのゼロトラストネットワーク実装は「BeyondProd」です。

BeyondProdは、BeyondCorpと呼ばれるゼロトラストシステムを拡張したものです。

APIを通じて利用できるマイクロサービスとして提供されています。

裏で、ベースになっている技術は「BeyondCorp」の進化系です。

重要な役割を果たすのは「Cloud Armor with AI」です。

記事から引用すると。

Cloud Armor AIは、Googleの巨大なデータセットを使ったトレーニング済みのモデルに加え、対象のサイトの正常と思しきリクエストパターンを学習する。

その上で、攻撃らしきリクエストがあった際にはアラートを発呼し、自動で攻撃者のパターンを特定し、Cloud Armorへ即座に適用可能なポリシーを生成する。

そうです。

正常のパターンを学習して、そこから外れるものをエラーとする。

それが動的に進化し続けられるなら、確かに「ゼロトラストネットワーク」が成り立ちそうな気になります。

マイクロソフトのアプローチ

マイクロソフトです。

引用すると。

ゼロトラストネットワークのカギになるのは「Azure AD(Active Directory)」です。

通信の認証を担っており、動的なポリシーでアクセスをブロックしたり、二要素認証を要求したりできます。

例えば、位置情報を加味することで「スマートフォンを社内で使っている場合はアクセスを許可、社外からのアクセスの場合は二要素認証を要求」といった複雑な条件を自動で適用できるわけです。

ネットワークへのアクセス時に、端末の状態を確認し、さまざまな情報を取得するのはモバイルデバイス管理ツール「Intune」とクラウドベースのEDR「Windows Defender ATP」の役目です。

こんな記述があります。

「ゼロトラストネットワークは動的ポリシーがカギ」だとお話ししていますが、この動的ポリシーを作るには機械学習が必要です。

機械学習の場合、アクセスした場所やデバイスのOSといった情報をインプットして学習させることで、「どういう状況であればセキュリティレベルが高いのか」という判断モデル(AI)を作ることができます。

AIが誤検知をした際に、初めてブラックリストを使えばいいのです。

と言う感じです。

VPNの置き換えがゼロトラストネットワークの活躍の場

ゼロトラストネットワークの活躍の場はVPNの置き換えです。

Googleはすでに置き換えているようです。

とはいえ、新型コロナウイルスの感染拡大でテレワーク導入企業が増え、VPNの需要は膨れ上がっていますし、今後も、その傾向は続くでしょう。

正直、Googleやマイクロソフトで現実的な実装でてきているとはいえ、まだまだパタパタとゼロトラストネットワークに置き換わっていくような状況は想像もできません。

でも。

みたいな話もありますし、しばらく、注目したい技術ではあります。

今回はこんなところで。

ではでは。